2. Zweck, Anwendungsbereich und Anwendende

3. Nutzung privater Geräte für dienstliche Zwecke

4. Nutzung dienstlicher Geräte für private Zwecke

5. Regeln für alle Nutzenden der IT-Infrastruktur der TU Braunschweig

Der Einsatz von mobilen IT-Endgeräten ist heute selbstverständlich und nimmt weiter zu. Neben der privaten Nutzung gibt es eine Vielzahl von Anwendungsbereichen im professionellen Umfeld. Hochschulen und Universitäten haben die Vorteile der mobilen Endgeräte erkannt und bringen diese im Rahmen der Unterstützung und Optimierung von Geschäftsprozessen und zum mobilen Arbeiten zum Einsatz. Studierende nutzen mobile Endgeräte zur persönlichen Organisation und für eine Vielzahl von Prozessen und Serviceangebote rund um ihr Studium. Die zunehmende Verbreitung, der immer größer werdende Funktionsumfang mobiler Endgeräte und die selbstverständliche, immer tiefere Integration in bestehende Prozesse bringen auch Kehrseiten mit sich: Je mehr diese Geräte in die Systemlandschaft und die Geschäftsprozesse der Hochschule integriert und je wichtiger sie damit werden, desto höher wird ihr Gefährdungspotential für die Hochschule. Dies betrifft zum einen die IT-Sicherheit und zum anderen die Gefahr, dass dienstliche Informationen der Hochschule nur auf einem mobilen Endgerät und nicht auf dem Speicherplatz der Hochschule vorgehalten werden. Damit ist die Datensicherung nicht gewährleistet als auch die Verfügbarkeit der Daten für berechtigte Dienststellen nicht sichergestellt.

Häufig werden privat erworbene (mobile) Geräte auch für dienstliche Zwecke genutzt. In der Regel sind diese Geräte vom Hersteller nicht für einen professionellen Einsatz (bezüglich Datenschutz und IT-Sicherheit) ausgelegt. Daher ist davon auszugehen, dass die Datensicherheit nicht gewährleistet ist. Ein weiteres Problem ist, dass keine klaren Grenzen zwischen persönlichen und beruflichen Anwendungen bzw. Daten gezogen sind.

Umgekehrt werden in der Praxis auch dienstliche Geräte für private Zwecke (z. B. EMailverkehr) eingesetzt. Da prinzipiell der Zugriff der Dienststelle auf dienstliche Geräte immer erlaubt ist, muss Vorsorge getroffen werden, dass dabei nicht die Rechte der Betroffenen gemäß EU-DSGVO verletzt werden.

Der Zweck dieser Richtlinie ist es, sicherzustellen, dass an allen Organisationseinheiten der TU Braunschweig IT-Geräte eingesetzt werden, die gemäß dem Stand der Technik abgesichert und gewartet sind. Dies umfasst auch dienstlich genutzte private (mobile) IT-Geräte und dienstliche Geräte mit anteiliger privater Nutzung.

Unter „mobilen IT-Geräten“ wird im Sinne dieser Richtlinie Hardware verstanden, von der aus direkt oder indirekt Daten in andere mit einem Netzwerk verbundene Systeme transferiert werden können und die nicht permanent an einem festen Ort installiert sind. Dies umfasst unter anderem Notebooks, Laptops, Tablets und Smartphones.

Ein unsachgemäßer Umgang mit IT- und Kommunikationssystemen setzt die TU Braunschweig unabsehbaren Risiken aus, welche erhebliche Konsequenzen nach sich ziehen können. Dies können für den hier betrachteten Fall u. a. Kompromittierung von Systemen, (Teil-)Netzen oder angebotenen Diensten durch Schadsoftware sein. Die Umsetzung der Vorgaben unterstützt maßgeblich die IT-Sicherheit der TU Braunschweig.

Ein weiterer Zweck dieser Richtlinie besteht darin, sicherzustellen, dass Mitglieder der TU Braunschweig bei der Nutzung von dienstlichen Geräten unter Verwendung privater Daten oder privaten Geräten unter Nutzung von dienstlichen Daten gesetzliche Regelungen einhalten, insbesondere im Hinblick auf Datenschutzgesetze und die EU-Datenschutz-Grundverordnung (EUDSGVO), und somit rechtliche Verstöße vermeiden.

Die nachfolgend aufgeführten Regeln sollen das Risiko für den IT-Betrieb soweit möglich minimieren, die Arbeit an und mit der IT-Infrastruktur der TU Braunschweig so sicher wie möglich machen und dabei IT-gestützte Arbeitsprozesse möglichst wenig in ihrer Effizienz beeinträchtigen.

Voraussetzung für die dienstliche Nutzung privater Geräte als auch für die private Nutzung dienstlicher Geräte ist die individuelle Unterzeichnung der entsprechenden Zusatzvereinbarung zwischen der TU Braunschweig und den Mitgliedern und Angehörigen gemäß der Grundordnung der TU Braunschweig.

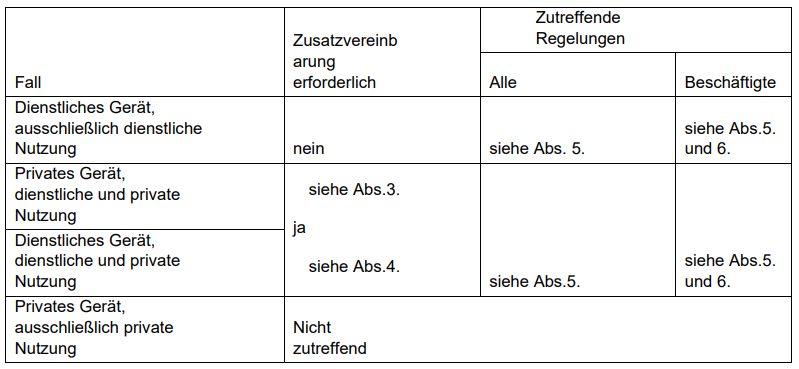

Zur Vereinfachung des Anwendungsbereichs kann folgende Darstellung zur Orientierung verwendet werden:

Die Nutzung privater IT-Geräte für dienstliche Zwecke ist grundsätzlich nur nach vorangegangener Genehmigung durch die OE-Leitung gestattet. Die Genehmigung ist zu dokumentieren und es ist eine Liste der dienstlich genutzten privaten IT-Geräte von der OE zu führen und aktuell zu halten. Die dienstliche Nutzung von privaten Geräten darf nur dann gewährt werden, wenn die*der Mitarbeitende die von der Personalstelle bereit gestellte Zusatzvereinbarung zum Arbeitsvertrag zur dienstlichen Nutzung privater IT-Geräte und zur privaten Nutzung dienstlicher IT-Geräte unterzeichnet hat, in der die Details des Zugriffs durch die Dienststelle festgelegt sind. Der Dienststelle muss darin erlaubt werden, auf die dienstlichen Daten in angemessener Frist zugreifen zu können. Ebenso muss in der Zusatzvereinbarung festgelegt sein, dass die dienstlichen Daten beim Ausscheiden aus dem Dienst sowie bei Veräußerung des privaten Geräts an die Dienststelle zurückgegeben und anschließend auf dem privaten Gerät sicher gelöscht werden. Es muss zudem in der Zusatzvereinbarung festgelegt werden, dass die in dieser Richtlinie festgelegten Regeln auch auf den privaten für dienstliche Zwecke genutzten IT-Geräten eingehalten werden (siehe nächsten Absatz). Die Verantwortung für die Einhaltung liegt bei der*dem Mitarbeitenden. Die Dienststelle muss die Einhaltung der Regeln kontrollieren können (siehe hierzu Absatz 8. Weitere Empfehlungen).

Die gesetzlichen Regelungen zum Datenschutz und der Informationssicherheit verlangen, dass die Dienststelle jederzeit die Einhaltung des Datenschutzes auf jedem IT-Gerät, auch auf dienstlich genutzten privaten IT-Geräten, sicherstellen kann. Dazu gehört insbesondere die Pflicht, auch auf diesen Geräten die Rechte der Betroffen nach der EU-DSGVO (Recht auf Löschung, Recht auf Korrektur falscher Daten, Recht auf Auskunft über die gespeicherten personenbezogenen Daten) nachweisbar umzusetzen. Ebenso muss die Dienststelle gemäß der Informationssicherheitsordnung bei Informationssicherheitsvorfällen im Rahmen der Gefahrenabwehr und zur technischen Aufklärung auch kurzfristig auf diese IT-Geräte zugreifen können.

Umgekehrt muss sichergestellt werden, dass die Dienststelle nicht ohne hinreichende Voraussetzungen (z. B. bei der Unterstützung strafverfolgender Behörden) auf die privaten Daten auf dem privaten IT-Gerät zugreift. Dies erfordert eine beim Zugriff auf das private ITGerät eine sichtbare Trennung zwischen privaten und dienstlichen Daten. Die Einrichtung dieser Trennung, z. B. durch separate Ordner, obliegt den Nutzenden. Die Dienststelle darf auf alle entweder dienstlich gekennzeichneten oder nicht als privat gekennzeichneten Daten unbeschränkt zugreifen. Beim Zugriff der Dienststelle ist die Privatsphäre der*des Mitarbeitenden zu wahren. Ein Zugriff der Dienststelle auf dienstliche genutzte Privatgeräte kann nur unter Einhaltung des Vier-Augen-Prinzips erfolgen. Der betroffenen Person ist eine Teilnahme während der Einsichtnahme zu ermöglichen.

Die private Nutzung dienstlicher IT-Geräte ist grundsätzlich nur gestattet, wenn diese Nutzung von der Leitung der Organisationseinheit genehmigt wurde. Die Genehmigung ist zu dokumentieren und es ist eine Liste der privat genutzten dienstlichen IT-Geräte zu führen und aktuell zu halten. Die private Nutzung darf nur dann gewährt werden, wenn die*der Mitarbeitende die von der Personalstelle bereit gestellte Zusatzvereinbarung zur dienstlichen Nutzung privater IT-Geräte und zur privaten Nutzung dienstlicher IT-Geräte unterzeichnet hat, in der die Details des Zugriffs durch die Dienststelle festgelegt sind. Ebenso muss festgelegt sein, dass die privaten Daten beim Ausscheiden aus dem Dienst sowie bei Rückgabe des dienstlichen IT-Geräts an die Dienststelle sicher gelöscht werden. Die Verantwortung für die Einhaltung liegt bei der*dem Mitarbeitenden. Die Dienststelle muss die Einhaltung der Regeln kontrollieren können (siehe hierzu Absatz 8. Weitere Empfehlungen).

Die Einrichtung dieser Trennung, z. B. durch separate Ordner, obliegt den Nutzenden. Die Dienststelle darf auf alle entweder dienstlich gekennzeichneten oder nicht als privat gekennzeichneten Daten unbeschränkt zugreifen.

Beim Zugriff der Dienststelle ist die Privatsphäre der*des Mitarbeitenden zu wahren. Ein Zugriff der Dienststelle auf privat genutzte Dienstgeräte kann nur unter Einhaltung des Vier-Augen Prinzips erfolgen. Der betroffenen Person ist eine Teilnahme während der Einsichtnahme zu ermöglichen. Bei Geräten, bei denen keine Genehmigung zur privaten Nutzung vorliegt, hat die Dienststelle unbeschränkten Zugriff.

Um auf die IT-Infrastruktur der TU Braunschweig zuzugreifen, gilt zwingend für alle unter diese Regelung fallenden Personen:

Weiterhin gilt:

Zusätzlich zu den vorhergehenden Regeln gelten die folgenden Regeln verbindlich für alle Beschäftigten der TU Braunschweig, sowohl für dienstliche mobile und nicht-mobile IT-Geräte als auch für private mobile und nicht-mobile IT-Geräte, die dienstlich genutzt werden.

Wenn die nachfolgenden Regeln nicht eingehalten werden können, darf das betreffende Gerät nicht dienstlich genutzt werden.

Grundsätzlich ist die Anzahl der Ausnahmen von dieser Regelung im Sinne der Aufrechterhaltung der Informationssicherheit an der Technischen Universität Braunschweig auf ein tatsächlich notwendiges Minimum zu beschränken. Damit die aktuelle Situation in den Ausnahmebereich fällt, muss sie also der folgenden Definition entsprechen.

"Ausnahme": die gemeinte Ausnahme ist nicht, dass man ein Privatgerät nutzt, sondern es ist gemeint, dass man eine der konkreten Regeln Absatz 3-6 nicht erfüllen kann.

Soll aufgrund technischer oder organisatorischer Gründe von den oben genannten Regelungen (Absatz 3-6) abgewichen werden, so wird eine entsprechende Anzeige durch eine mit der DVKoordination beauftragte Person der Stabsstelle CISO gegenüber formlos abgegeben.

Diese Anzeige umfasst mindestens:

Neben einem triftigen Grund wird erwartet, dass eine Anzeige einer Ausnahme vor der Inanspruchnahme der Abweichung erfolgt und diese sowohl inhaltlich, zeitlich und räumlich auf das notwendige Maß beschränkt wird.

Die Prüfung der eingebrachten Anzeige obliegt der Stabsstelle CISO oder einer beauftragten Person. Die Stabsstelle CISO prüft, ggf. unter Beratung durch das GITZ, das Datenschutzmanagement und der*des Datenschutzbeauftragten den Grund und die vorgeschlagenen Maßnahmen hinsichtlich Notwendigkeit, technischer Machbarkeit und Unbedenklichkeit. Eingebrachte Anzeigen können zum Zweck einer Ergänzung an die Erstellenden zurückgegeben, mit zusätzlichen Auflagen belegt oder gänzlich verwehrt werden. Die Stabsstelle CISO berichtet dem IT-Security Board regelmäßig über eingebrachte Anzeigen und Entscheidungen über Ausnahmen.

Die Stabsstelle CISO führt zur Dokumentation aller vorhandenen Ausnahmen ein Verzeichnis und leitet eine jährliche Revision zur Erneuerung ein. Die namentlich benannten Ansprechpersonen werden zu diesem Zweck für eine Aktualisierung aufgefordert.

Alle anderen Richtlinien zur IT-Sicherheit bzw. Informationssicherheit und Datenschutz sowie alle anderen Richtlinien zur Nutzung von IT finden auch bei mobilen Endgeräten entsprechend Anwendung und gelten zusätzlich zu dieser Richtlinie.

Nutzende, deren (mobile) Geräte den hier formulierten technischen Mindestanforderungen nicht genügen oder deren Nutzungsverhalten der hier formulierten Empfehlung nicht entspricht, können/dürfen technisch und/oder organisatorisch von der Nutzung der Hochschulinfrastruktur ausgeschlossen werden. Dies gilt auch für den Zeitraum, in dem ggf. arbeitsrechtliche Maßnahmen geprüft werden.

Diese Richtlinie tritt mit Freigabe durch das CIO-Board ohne Unterschrift am Tag der Veröffentlichung in Kraft und wird, entsprechend dem Verteilerkreis, innerhalb der TU Braunschweig bekanntgegeben. Alle vorangehenden Versionen verlieren hiermit ihre Gültigkeit.

Dieses Dokument ist grundsätzlich nur für den internen Gebrauch bestimmt. Eine Weitergabe an Dritte bedarf der Legitimation durch das CIO-Board.